La

ingeniería social

La ingeniería social es una forma de ataque cibernético que

explota la psicología humana para obtener acceso a datos sensibles, sistemas

informáticos o recursos financieros. Los ingenieros sociales utilizan técnicas

de persuasión, engaño y manipulación para convencer a sus víctimas de que

revelen información personal o empresarial, hagan clic en enlaces maliciosos,

instalen programas maliciosos o realicen acciones que comprometan su seguridad.

La ingeniería social se aprovecha de las emociones, las debilidades, la

curiosidad y la credulidad de los usuarios, y se puede ejecutar a través de

diversos medios de comunicación, como el teléfono, el correo electrónico, el

correo postal o el contacto cara a cara. Los ingenieros sociales se hacen pasar

por personas autorizadas, legítimas o de confianza para ganarse la confianza de

sus objetivos.

Hay muchos ejemplos de ingeniería social que se pueden

encontrar en la vida real y en el ámbito digital. Algunos de ellos son:

- Los ciberdelincuentes utilizan los correos electrónicos de phishing para engañar a los usuarios

haciéndoles creer que son una entidad confiable y solicitarles que revelen

información sensible, modifiquen sus datos bancarios o descarguen un archivo

infectado.

- Una forma de estafa muy común es el envío de mensajes de WhatsApp que supuestamente

provienen de empresas reconocidas y que prometen premios o beneficios a los

usuarios. Estos mensajes suelen contener enlaces

a páginas web falsas que intentan robar los datos personales o bancarios de

las víctimas, o les solicitan que reenvíen el mensaje a otros contactos para

difundir el engaño.

- Los ataques de cebo que consisten en dejar dispositivos infectados con malware,

como memorias USB o CD-ROM, en lugares públicos donde alguien pueda encontrarlos

y conectarlos a su ordenador por curiosidad o interés.

- Los ataques de pretexto que implican crear una historia falsa o una

situación de urgencia para persuadir a la víctima de que proporcione

información o realice una acción que no debería, también es conocido como

estafa “quid pro quo”.

Como ejemplos de casos famosos de ingeniería social son los

siguientes:

- En Julio del 2020, un grupo de cibercriminales

lograron engañar a empleados de la red social Twitter a través de una serie de

llamadas telefónicas haciéndose pasar por empleados de la compañía, de esta

manera lograron conseguir acceso al panel interno de la red social para acceder

a cuentas personales de celebridades como Barack Obama, Bill Gates o Elon Musk

y publicar tweets prometiendo un intercambio de bitcoins para una falsa

recompensa.

- En noviembre del 2018, un grupo de

cibercriminales contactarían a través de correos a los empleados del sistema

informático del hotel de lujo de cinco estrellas Marriot. Al abrir el correo,

los empleados no podrían haber visto nada, pero en segundo plano, estos correos

vendrían con archivos contaminados que les permitirían acceder al sistema del

hotel Marriot, permitiéndoles robar 20 GB de datos personales de todos los

clientes en sus sistemas, culminando en el robo de aproximadamente 500 millones

de dólares de todos los clientes del hotel.

- Con las elecciones presidenciales de los Estados

Unidos acercándose, en el 2016 a través de contactos dentro de Comité Nacional

Demócrata, un grupo de hackers ruso logro engañar a los encargados de seguridad

informática enviándoles un correo de Phishing simulando ser de la empresa de

Google advirtiendo de una fuga de seguridad y sugiriendo un cambio de

contraseña. Al entrar al enlace, no se encontrarían en un enlace oficial, más

bien, se encontrarían en una página falsa donde los hackers podrían recolectar

las credenciales, culminando en miles de correos comprometedores de la

candidata demócrata Hillary Clinton, los cuales serían filtrados en el clímax

de la campaña electoral.

- Posiblemente el primer caso de ingeniería social

es la historia épica del caballo de Troya, el caso más antiguo de su narración

proviniendo de la Odisea de Homero. La historia cuenta la estrategia de los

griegos para entrar en la ciudad de Troya. Los griegos construyeron un enorme

caballo de madera y lo dejaron frente a las murallas, fingiendo que se

retiraban. Los troyanos, creyendo que era un regalo o una ofrenda a los dioses,

lo introdujeron en la ciudad. Lo que no sabían era que dentro del caballo se

escondían los mejores guerreros griegos, que salieron por la noche y abrieron

las puertas a sus compañeros. Así fue como los griegos tomaron Troya por

sorpresa y la destruyeron.

Para evitar caer en estos engaños, es importante seguir una

serie de consejos que pueden ayudar a protegerse de la ingeniería social.

Algunos de ellos son:

Conoce las técnicas:

es importante conocer de todas las formas en las que los hackers pueden

utilizar la ingeniería social para engañarle.

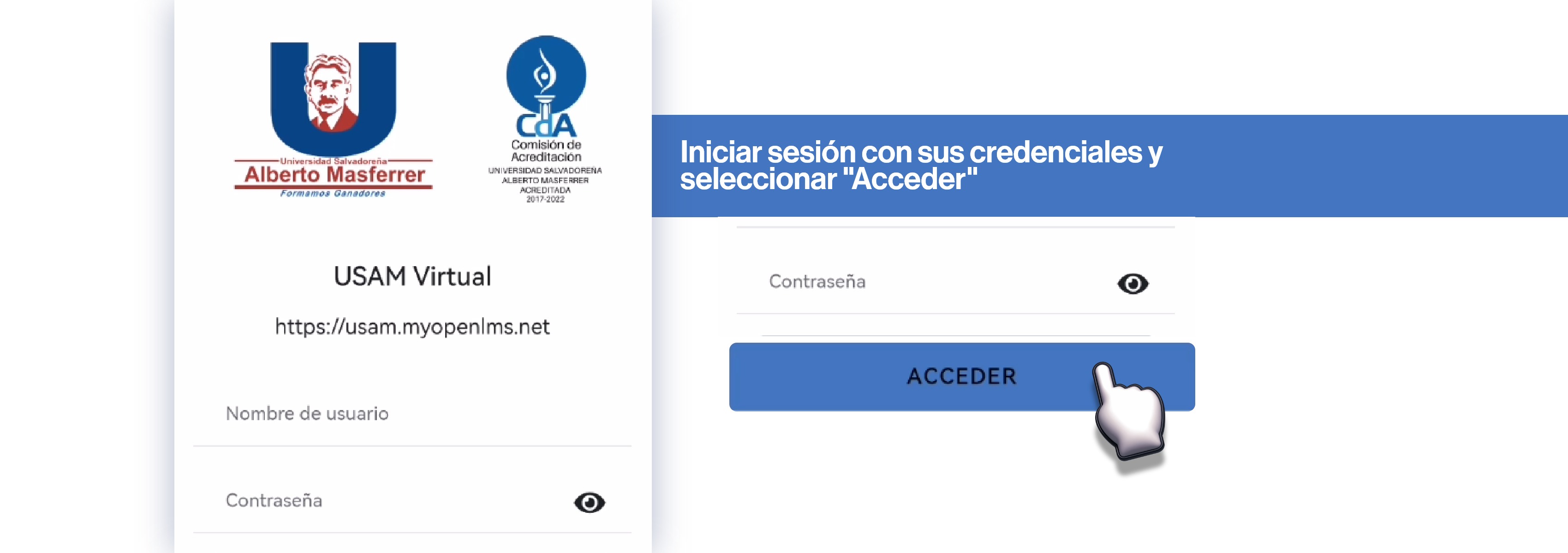

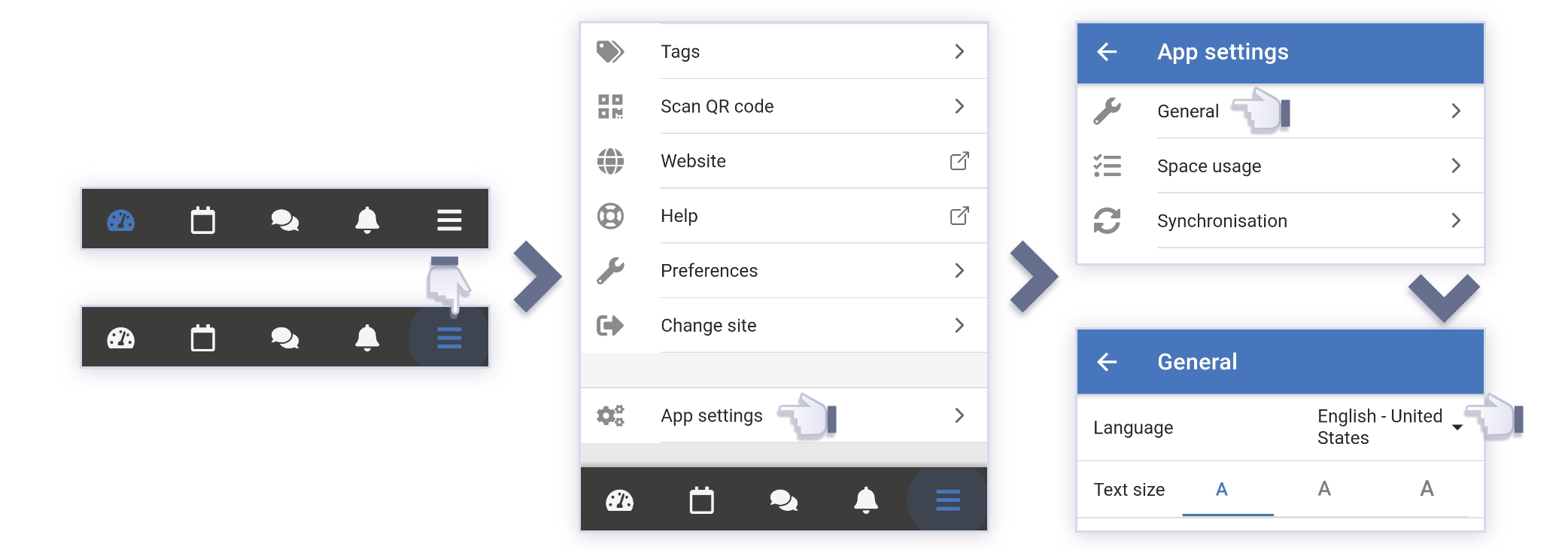

Utilice los sistemas

de seguridad: incluido en la mayoría de los antivirus más accesibles como

kaspersky o avast se encuentran funciones de antispam, firewall o cifrados que

pueden ayudarle a evitar ser engañado, además, la mayoría de empresas de

tecnología han adoptado el uso de doble autentificación que prevé este tipo de

vulnerabilidades.

No abrir correos

sospechosos: si se recibe un correo que no se esperaba o parece sospechoso,

es recomendable eliminarlo inmediatamente, evite abrirlo para revisar y mucho

menos descargar archivos que vengan adjuntos. Si no viene ningún archivo

adjunto, pero aparece un mensaje en la parte superior que no se cargaron las

imágenes incluidas en el correo, no habilite la opción de mostrar imágenes, ya

que este mensaje significa que el sistema de correos ha encontrado anomalías en

las imágenes.

Trate de utilizar

diferentes contraseñas entre distintas cuentas: es recomendable que cada

contraseña sea única y que incluya caracteres especiales (como @,$,%,…) y

números, entre más larga la contraseña, menor la probabilidad de una

vulnerabilidad.

No conectar

dispositivos encontrados en la calle: si se encuentra dispositivos en la

calle como USBs, DVDs, Audifonos, o Discos Duros; no se recomienda abrir estos

ya que probablemente sea un caso de ingeniería social de cebo. De igual manera,

no se debe de conectar a señales extrañas de conexiones Wi-Fi, Bluetooth,

AirDrop, etc.

Si algo es demasiado

bueno, entonces probablemente no sea cierto: no se deje llevar por la

curiosidad, urgencia o empatía al recibir un mensaje o solicitud de ayuda.

Asegúrese con quien

habla: Hay varios casos donde hackers, al lograr comprometer una cuenta,

utilizan esta cuenta para tratar de hackear las cuentas en los contactos de

esta. Un ejemplo es el caso del virus “ILoveYou”, donde personas recibieron

correos con la frase “I love you” traducido como “Te amo”, algunas personas

tuvieron curiosidad de este correo y abrieron el archivo adjunto sin pensarlo,

al hacerlo, su correo también sería infectado e igualmente enviaría el mismo

correo y archivo adjunto a todos los contactos de su correo.

Contrario a lo que Hollywood o cualquier otro tipo de

entretenimiento podría hacer parecer, la mayoría de hackers no utilizan

solamente código para realizar sus crímenes, al contrario, prefieren utilizar

la ingeniería social la mayor cantidad de veces para lograrlo. Por décadas, el

hecho que el método más preferido para realizar estos crímenes era la principal

limitante para varios cibercriminales, sin embargo, ahora en día se cuenta con

un nuevo factor que puede impactar a la seguridad informática negativamente,

las inteligencias artificiales.

Desde inteligencias artificiales capaces de replicar la voz

de cualquier persona con solo 5 minutos de audio, hasta chatbots conectados a

GPT capaces de generar repuestas convincentes a las preguntas de una víctima;

las inteligencias artificiales han hecho los métodos de ingeniería social más

accesible a un público malicioso sin requerimiento de que estos conozcan ni un

lenguaje de programación.

El marzo del 2023, en Estados Unidos, una persona de la

tercera edad llamada Ruth Card recibiría una llamada de un número desconocido,

al responder, escucharía la voz preocupada de su nieto Brandon. Brandon les

diría que se encontraba en la cárcel por un crimen que no había cometido, y que

necesitaba dinero para pagar la fianza y salir. Inmediatamente, Ruth Card y su

esposo Greg Grace se dirigirían al banco más cercano a retirar la máxima

cantidad disponible de sus cuentas, al hacerlo, el gerente del banco los

detendría para interrogarlos. El gerente les recomendó que primero le hicieran

una llamada a su nieto Brandon antes de realizar la transacción.

Brandon respondió a la llamada de sus abuelos, y aclaró que

jamás sucedió lo que la llamada desconocida había dicho. Ruth Card había sido

engañada por una voz generada por inteligencia artificial producida por el

software desarrollado en la controversial compañía ElevenLabs.

Bibliografía

IBM. (2022). ¿Qué es la ingeniería social? Recuperado el 4

de mayo de 2023, de

https://www.ibm.com/security/es-es/what-is-social-engineering/

IBM. (2021). ¿Qué es el phishing? Recuperado el 4 de mayo de

2023, de https://www.ibm.com/es-es/topics/phishing

Popa A. (2022). Ingeniería social: qué es y 10 ejemplos de

estos ataques. Attack Simulator Recuperado el 4 de mayo de 2023, de

https://attacksimulator.es/blog/ingenieria-social-que-es-y-10-ejemplos-de-estos-ataques/

National Geographic (2023). ¿Es real la historia del caballo

de Troya? Recuperado el 4 de mayo de 2023, de

https://www.nationalgeographicla.com/historia/2023/01/es-real-la-historia-del-caballo-de-troya

Verma P.

(2023) They thought loved ones were calling for help. It was an AI scam. The

Washington Post. Recuperado el 4 de mayo de 2023, de

https://www.washingtonpost.com/technology/2023/03/05/ai-voice-scam/

Background Colour

Font Face

Font Kerning

Font Size

Image Visibility

Letter Spacing

Line Height

Link Highlight

Text Colour